28 апреля 2017

Интернет-трафик Visa, MasterCard и десятков других компаний подвергся стороннему вмешательству в России

Десятки крупных финансовых и телекоммуникационных компаний оказались затронуты подозрительным манипулированием трафика со стороны Ростелекома.

26 апреля большие массивы сетевого трафика, принадлежащие MasterCard, Visa и более чем двум десяткам других компаний, предоставляющих в большей степени различные финансовые услуги при необъяснимых обстоятельствах были направлены через контролируемый российским правительством телекоммуникационный канал.

Аномалии в протоколе BGP (Border Gateway Protocol, протокол граничного шлюза), который маршрутизирует большие объемы трафика между интернет-магистралями, интернет-провайдерами и другими крупными сетями, чаще всего возникают в результате человеческой ошибки.

Инцидентом заинтересовались инженеры службы сетевого мониторинга BGPmon, которые опубликовали список организаций, сети которых оказались затронуты:

Below the list of affected networks (other Rostelecom networks excluded)

| AS | Autonomous System Name | |

| 49002 | Federal State Unitary Enterprise Russian | |

| 3561 | Savvis | |

| 41268 | LANTA Ltd | |

| 2559 | Visa International | |

| 8255 | Euro-Information-Europeenne de Traitemen | |

| 31627 | Servicios Para Medios De Pago S.A. | |

| 701 | MCI Communications Services, Inc. d/b/a | |

| 3259 | Docapost Bpo SAS | |

| 3303 | Swisscom (Switzerland) Ltd | |

| 3741 | IS | |

| 5553 | State Educational Institution of Higher | |

| 5630 | Worldline SA | |

| 8291 | The Federal Guard Service of the Russian | |

| 8677 | Worldline SA | |

| 9162 | The State Educational Institution of Hig | |

| 9221 | HSBC HongKong | |

| 9930 | TIME dotCom Berhad | |

| 11383 | Xand Corporation | |

| 12257 | EMC Corporation | |

| 12578 | SIA Lattelecom | |

| 12954 | SIA S.p.A. | |

| 15468 | 38, Teatralnaya st. | |

| 15632 | JSC Alfa-Bank | |

| 15742 | PJSC CB PrivatBank | |

| 15835 | ROSNIIROS Russian Institute for Public N | |

| 15919 | Servicios de Hosting en Internet S.A. | |

| 18101 | Reliance Communications Ltd.DAKC MUMBAI | |

| 25410 | Bank Zachodni WBK S.A. | |

| 26380 | MasterCard Technologies LLC | |

| 28827 | Fortis Bank N.V. | |

| 30060 | VeriSign Infrastructure & Operations | |

| 34960 | Netcetera AG | |

| 35469 | Ojsc Bank Avangard | |

| 50080 | Provus Service Provider SA | |

| 50351 | card complete Service Bank AG | |

| 61100 | Norvik Banka AS | |

| 200163 | Itera Norge AS | |

.

Способ перенаправления некоторых затронутых сетей показал, что их базовые префиксы были вручную вставлены в таблицы BGP. Эксперты из BGPmon заявляют, что это мог сделать кто-то из «Ростелекома», контролируемой российским правительством телекоммуникационной компании, которая неправильно объявила о своей собственности на блоки.

«Я бы классифицировал это как весьма подозрительное. Типичная причина этих ошибок — это своего рода внутренняя транспортная инженерия, но было бы странно, что кто-то ограничил бы их трафик в основном финансовыми сетями», — сказал Дуг Мадори, директор по интернет-анализу в компании по управлению сетью Dyn, передает Ars Technica.

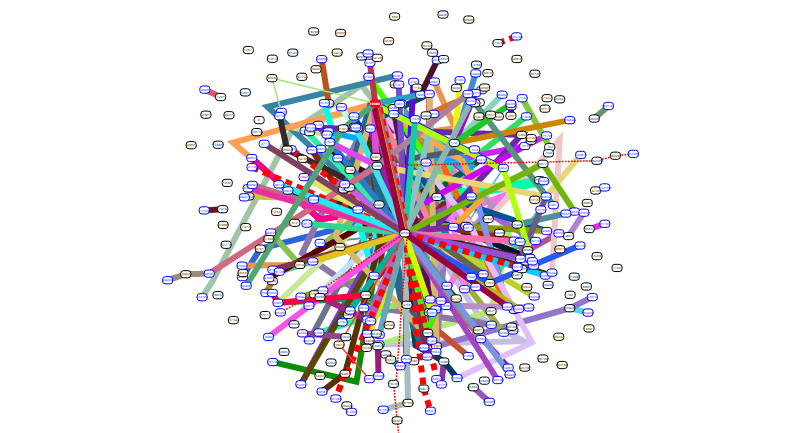

Обычно сетевой трафик, связанный с MasterCard, Visa и другими пострадавшими компаниями, проходит через поставщиков услуг, которые компании нанимают и авторизуют. Используя таблицы маршрутизации BGP, авторизованные поставщики «объявляют своими» большие блоки IP-адресов, принадлежащих компаниям-клиентам. Однако в среду 26 апреля днем около 3:36 по тихоокеанскому времени, Ростелеком внезапно объявил о своем контроле над блоками. В результате трафик, поступающий в затронутые сети, начал проходить через маршрутизаторы Ростелекома. “Угон” длился пять-семь минут. Когда все было закончено, нормальная маршрутизация была восстановлена. Событие прекрасно отражено в графике.

Угон мог позволить неким людям в России перехватывать или манипулировать трафиком, поступающим в данное адресное пространство. Такой перехват или манипулирование было бы легче всего выполнить для данных, которые не были зашифрованы, но даже в случаях, когда они были зашифрованы, трафик все равно может быть расшифрован в отдельных случаях с использованием атак с такими именами, как Logjam и DROWN, которые работают против устаревших реализаций безопасности транспортного уровня, используемых некоторыми организациями.

Мадори обратил внимание, что даже если данные не могут быть дешифрованы, злоумышленники могут потенциально использовать переадресованный трафик, чтобы определить, какие стороны инициировали подключения к MasterCard и другим затронутым компаниям. Нападавший может затем напасть на те стороны, которые могут иметь более слабую защиту.

Должностные лица «Ростелекома» не ответили на запрос по электронной почте с просьбой прокомментировать данный инциндент.

Как Мадори, так и эксперты BGPmon оставляют открытой возможность того, что угон был непреднамеренным.

Случаи намеренного же перенаправления трафика BGP случались и ранее. В 2013 году Renesys, позднее приобретенный Dyn, сообщил, что огромные порции интернет-трафика, принадлежащие финансовым учреждениям, правительственным учреждениям и поставщикам сетевых услуг, неоднократно перенаправлялись в отдаленные районы, прежде чем, наконец, были переданы в их конечный пункт назначения. За девятимесячный период исследователи Renesys подсчитали 38 отклонений в маршрутизаторах белорусских или исландских поставщиков услуг. Эти хаки повлияли на «крупные финансовые учреждения, правительства и поставщиков сетевых услуг» в США, Южной Корее, Германии, Чехии, Литве, Ливии и Иране.

.

Справка:

BGP (англ. Border Gateway Protocol, протокол граничного шлюза) — динамический протокол маршрутизации. Относится к классу протоколов маршрутизации внешнего шлюза (англ. EGP — External Gateway Protocol).На текущий момент является основным протоколом динамической маршрутизации в сети Интернет. Протокол BGP предназначен для обмена информацией о достижимости подсетей между автономными системами (АС, англ. AS — autonomous system), то есть группами маршрутизаторов под единым техническим и административным управлением, использующими протокол внутридоменной маршрутизации для определения маршрутов внутри себя и протокол междоменной маршрутизации для определения маршрутов доставки пакетов в другие АС. Передаваемая информация включает в себя список АС, к которым имеется доступ через данную систему. Выбор наилучших маршрутов осуществляется исходя из правил, принятых в сети (Википедия)

Читайте также:

Похожие статьи

Наша рассылка

Главное за неделю в области права.

Контакты

18+

23 декабря 2022 года Минюст включил Роскомсвободу в реестр незарегистрированных общественных объединений, выполняющих функции иностранного агента. Мы не согласны с этим решением и обжалуем его в суде.