21 марта 2024

В Европе резко выросло использование шифровальщика AceCryptor

Компания ESET, потратившая годы на отслеживание шифровальщика AceCryptor, заявила о тысячах новых заражений с использованием данного инструмента, который позволяет хакерам скрывать вредоносное ПО и внедрять его в системы, не будучи обнаруженным антивирусниками. Во втором полугодии 2023 года его применение хакерами значительно выросло.

В ESET отметили — последняя кампания отличается от предыдущих тем, что атакующие расширили ассортимент встроенного вредоносного кода.

За первые 6 месяцев 2023 года было атаковано около 13 000 жертв с помощью AceCryptor. Однако к концу года количество обнаруженных угроз выросло более чем в 3 раза, охватив свыше 42 000 пользователей.

В первой половине 2023 года наибольшее количество атак с использованием AceCryptor пришлось на Перу, Мексику, Египет и Турцию, причем в Перу было зафиксировано наибольшее количество атак — 4 700. Во второй половине года основной удар пришёлся на Европу, особенно пострадала Польша, где было предотвращено более 26 000 атак. Украина, Испания и Сербия также стали жертвами тысяч нападений.

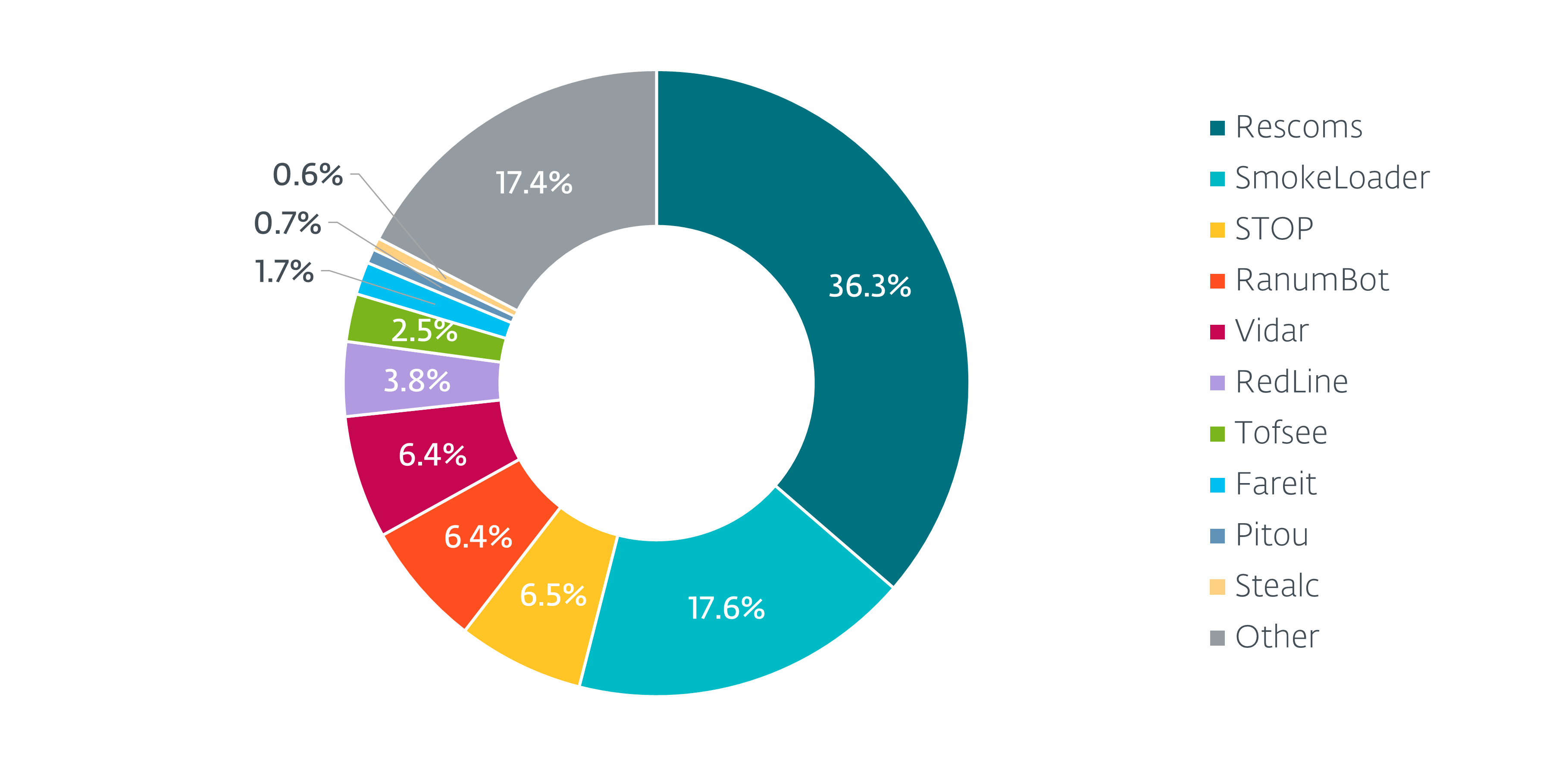

AceCryptor традиционно использовался в сочетании с инструментом удаленного наблюдения Remcos (Rescoms) и загрузчиков SmokeLoader, а также предназначен для распространения вымогательского ПО STOP и инфостилера Vidar.

ESET обнаружила несколько различий в зависимости от целевых стран. В атаках в Украине использовался SmokeLoader, а в Польше, Словакии, Болгарии и Сербии — Remcos.

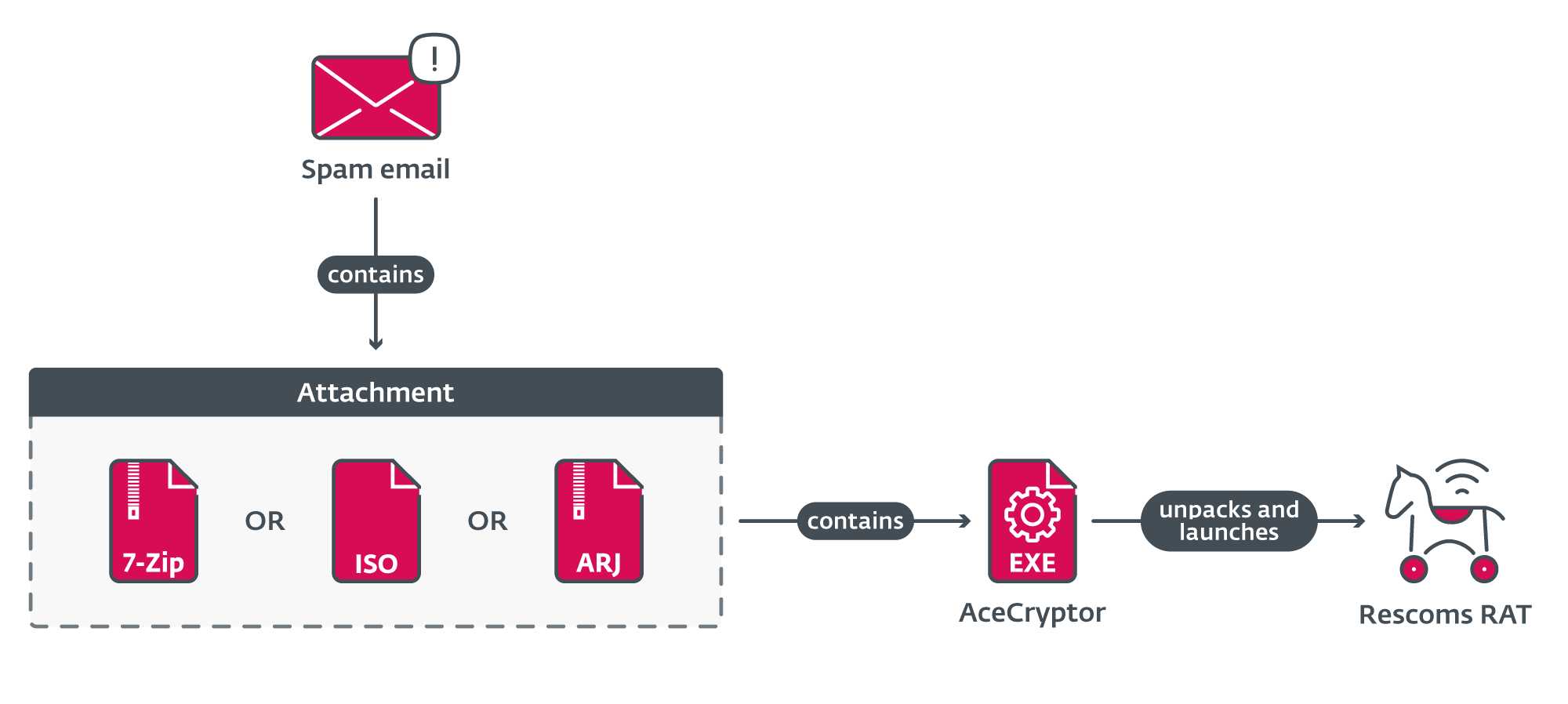

«В этих кампаниях AceCryptor использовался для нападения на несколько европейских стран, а также для извлечения информации или получения первоначального доступа к нескольким компаниям. Вредоносное ПО в ходе этих атак распространялось в спам-сообщениях, которые в некоторых случаях были весьма убедительными; иногда спам рассылался даже с законных, но ненадёжных учетных записей электронной почты», — рассказал исследователь ESET Якуб Калоч.

Целью последней операции является получение учетных данных электронной почты и браузера для дальнейших атак на целевые компании, заявили в ESET, добавив, что подавляющее большинство образцов вредоносного ПО, которые они видели, использовались в качестве первоначального вектора компрометации.

В ESET заявили, что неясно, намерены ли хакеры собрать украденные учетные данные для себя или продать их другим злоумышленникам.

Хотя ESET не удалось определить источник атак, известно, что Remcos и SmokeLoader неоднократно использовались хакерами, работающими на российское правительство.

Похожие статьи

Наша рассылка

Главное за неделю в области права.

Контакты

18+

23 декабря 2022 года Минюст включил Роскомсвободу в реестр незарегистрированных общественных объединений, выполняющих функции иностранного агента. Мы не согласны с этим решением и обжалуем его в суде.